Die Digitalisierung und die Welt der Internet of Things ist längst keine Fiktion mehr und bereits jetzt fester Bestandteil unserer Gesellschaft.

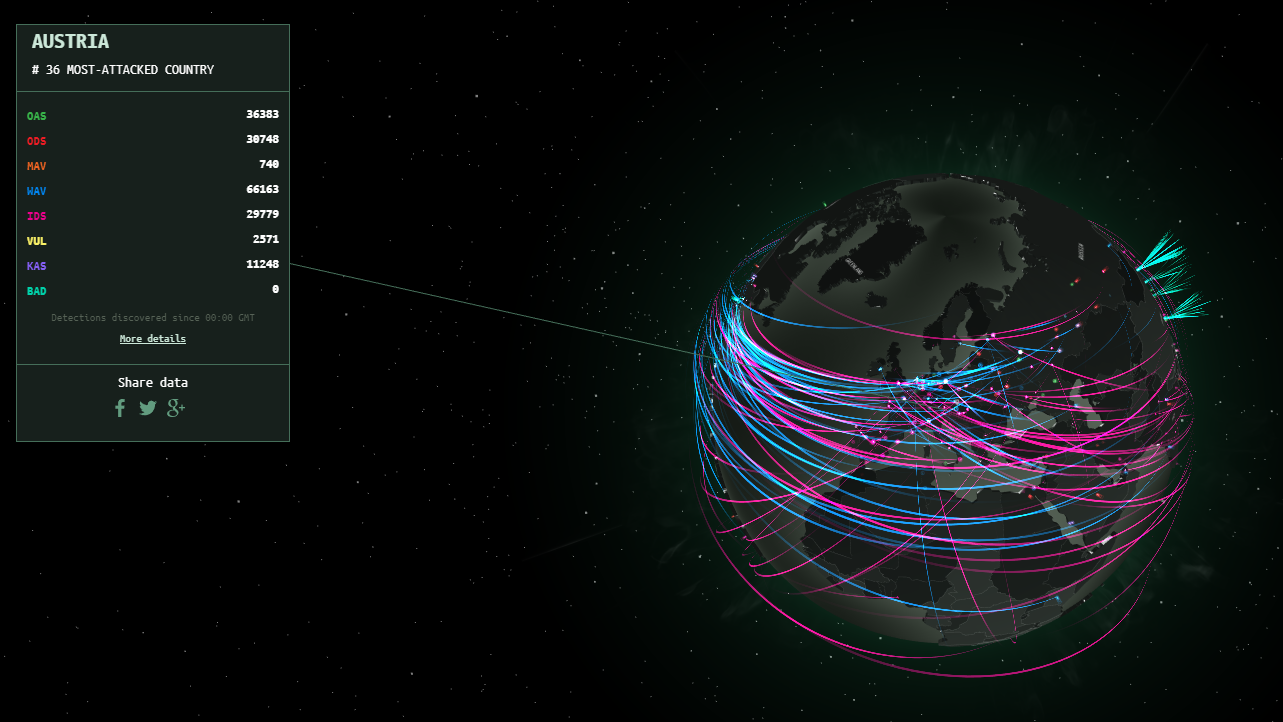

Daher ist Cybersicherheit ein wesentlicher und wichtiger Charakter unserer Gesellschaft. Nicht nur Firmen, Millionäre und Personen des öffentlichen Lebens sind davon betroffen, durch die immer stetig steigende Vernetzung der Geräte und der Verdichtung / Vermengung der Daten stehen wir alle im Mittelpunkt von Hacking-Aktivitäten / Hacking-Angriffen.

Jetzt ein wenig mehr über gängige und bekannte Hackermethoden und Taktiken:

Spear Phishing

Spear-Phishing ist eine gezielte Form des Phishings (Spear, engl. Speer). In der Vergangenheit wollte man mit Phishings hauptsächlich soviele User / Internetbenutzer wie möglich abziehen. Die Spam-Mails im Posteingang waren meist, mit wenig Aufwand als Phishing zu identifizieren, mittlerweile werden über soziale Netzwerke wie Facebook und Co. persönliche Userdaten gesucht. Unter Anderem Freunde, Bekannte und Familie analysiert ggf. auch letzte Bestellungen, sofern öffentlich gepostet und diese Informationen werden dann in das Phishing-Mail eingearbeitet.

In Kombination mit täuschend echt aussehenden Design trudelt diese Mail dann ins Postfach. Das Design erinnert oft an die üblichen PayPal-Mails, den Mail der Bank deines Vertrauns, Amazon, DHL und Co. In erster Linie werden Designs und somit Firmen mit hohem Vertrauen gewählt. Da hier die Chance eines versehentlichen Klicks viel höher ist. Wer schaut sich schon in unseren hektischen Welt, jeden direkten Linkverweis vorher an, nicht wahr?

Bei ganz bösen Spear Phishings ist oftmals auch ein netter Anhang dabei, der meist auf die aktuellsten Zero-Day-Exploits aufsetzt. Somit werden dann gleich direkt mehrere Zugriffsrechte gesetzt und freigegeben. Nun nicht jeder ist Techniker oder an technischen Lösungen / Anwendungen interessiert, nach Öffnung solcher Anhänge - habt ihr dann Tag der offenen Türe!

Clickjacking

Bei Clickjacking werden sogenannte Overlays unsichtbar über bestehende Seitenstrukturen gezogen. Bei extremen Fällen von Clickjacking bringt man Browser-Benutzer dazu bspw. Zugriffe aus Mikrofon und Webcam zu gewähren. Man lädt Beispielsweise die Einstellungsseite des Adobe- Flash-Browser-Plug-ins in einem unsichtbaren iFrame, während der unwissende Benutzer derweil scheinbar harmlose Buttons im Browser anklickt.

Tipp: Moderne Browser blockieren solche iFrames in dem durch das Auslesen des Seitenheaders besagte iFrame blockiert werden. Es emphielt sich also, die Browser immer auf den aktuellsten Versionen zu fahren und Up-to-Date zu halten.

Smart-TV-Angriffe

Jeder moderne Fernseher hat in der heutigen Umgebung, meist direkten Zugriff auf das Internet - entweder per direkter Anbindung per Kabel oder über WLAN. Leider ist die HbbTVPlattform nicht mit sonderlich üppigen Sicherheitsvorkehrungen versehen, wie bspw. ein Desktop-Client. Hacker können beispielsweise eine Fake-URL in das DVB- oder Steuerungssignal für paketbasierte Video-Netzwerke (DSM CC) einbinden.

So wird der Fernseher dazu gebracht beim Druck auf die jeweilige Taste der Fernbedienung manipulierten Content und Inhalt /Websites, Apps usw.) zu laden. Der manipulierte Content wird im Fachkreis als Content Spoofing bezeichnet, also das Austauschen legitimer Inhalte durch eben manipulierten Content (Man-in-the-Middle-Attacke), da kaum ein Fernsehgerät mit SSL-Verschküsselung fährt.

Tipp: daher immer die aktuellste Firmeware verwenden oder sofern man den Smart-TV gar nicht wirklich braucht, weil bspw. Amazon Firestick usw. genutzt wird - auf Systeme umsteigen, die öfter einen Support der Hersteller erhalten. Leider wird die Smart-TV Firmeware nicht ganz so gewartet, wie man es vermuten würde.

Watering Hole Attack

Bei Watering-Hole-Angriffen werden wichtige Webseiten, etwa von Online-Shops, Banken und Kammern (Wirtschaftskammer), direkt manipuliert. Dabei werden Sicherheitslücken etwa älterer Server-Betriebssysteme ausgenutzt und schadhafter Code auf die Webseiten geschleust. Das kann ein Drive-by-Download sein, also ein Download, der sich installiert, wenn jemand die Seite aufruft. Die Angreifer wählen den zu manipulierenden Webserver je nach Angriffsziel. Für Massenattacken verändern sie bevorzugt bekannte Websites, auf die möglichst viele Nutzer zugreifen.

Bei gezielten Angriffen, wie Wirtschaftsspionage, werden Seiten infiziert, die das gewählte Opfer mit Sicherheit aufruft, etwa die Website einer Anwaltskanzlei oder eines Online-Seminars. Im Jahr 2013 griffen unbekannte Akteure Facebook- und Apple-Mitarbeiter über deren Entwicklerwebsites an.

Die meisten solcher Attacken, nämlich knapp ein Viertel, sind aber auf Porno-Websites eingerichtet.

Vorsichtsmaßnahmen: Um sich gegen Watering-Hole-Attacken zu schützen, können Serverbetreiber Maßnahmen treffen. Beim „Server Hardening“ werden etwa Bestandteile und Funktionen, die nicht zwingend für die Aufgabenerfüllung wichtig sind, aus dem Betriebssystem entfernt. Weiter sollten Programme und Webanwendungen wie Foren-Software von den Admins immer aktuell gehalten werden. Wichtig sind zudem starke und individuelle Passwörter für Clients und Server.

Audioviren & Watering Hole Attack

Klingt ein wenig utopisch oder wie wenn direkt jemand der Matrix entsprungen wäre. Audioviren nutzen für den Zugang und damit Diebstahl von Informationen niederfrequente Tonsignale, mit denen dann weitere Computer verknüpft werden, die auf Netzwerkebene eigentlich gar nicht verbunden sind. Damit können Distanzen von mehr als 20 Metern Luftlinie überbrückt werden, mittels Malware. Man kann so mittels Keyloggern die abgefangen Daten, zwischen mehreren Räumen "hoppen". Zuvor wird mittels Audiosignal ein Rechner-netzwerk aufgebaut.

In Verbindung mit Software die bspw. für die Kommunikation unter Wasser konzipiert wurde, werden solche Szenarien dann möglich.

Tipp: Übermittelt ein Gerät noch Daten obwohl Bluetooth, Infarot und weitere Netzwerk-Möglichkeiten ausgebaut (abgeschalten) wurden - wird es interssant. Dann sofort Soundkarte deaktivieren und Mikrofon abschalten. Bei neueren Geräten die auch NFC-Möglichkeiten verbaut haben deaktivieren.

AR Exploitation

AR-(Augmented-Reality-)Geräte, wie Facebook Oculus, die die Wahrnehmung ihrer Nutzer um nützliche Informationen erweitern oder gar eigene Umgebungen schaffen, geraten Sicherheitsfirmen zufolge stärker in den Fokus von Hackern. Ein Angriffsziel sind die in solche Geräte integrierten Kameras: Angreifer können Bilder etwa während der Eingabe von PINs oder Passwörtern abfangen und zweckwidrig verwenden.

Auch über tägliche Aktivitäten geben Facebook Oculus und Co. detailliert Auskunft. Der Antivirenhersteller Trend Micro geht davon aus, dass AR-Geräte in den nächsten Jahren zum bevorzugten Angriffsziel für die Beschaffung persönlicher Infos werden.

Tipp: auch hier emphielt es sich immer auf der aktuellsten Firmeware und somit Up-to-Date zu sein.